L’Effet Papillon des Décisions Budgétaires

Executive Summary (Exec Sum)

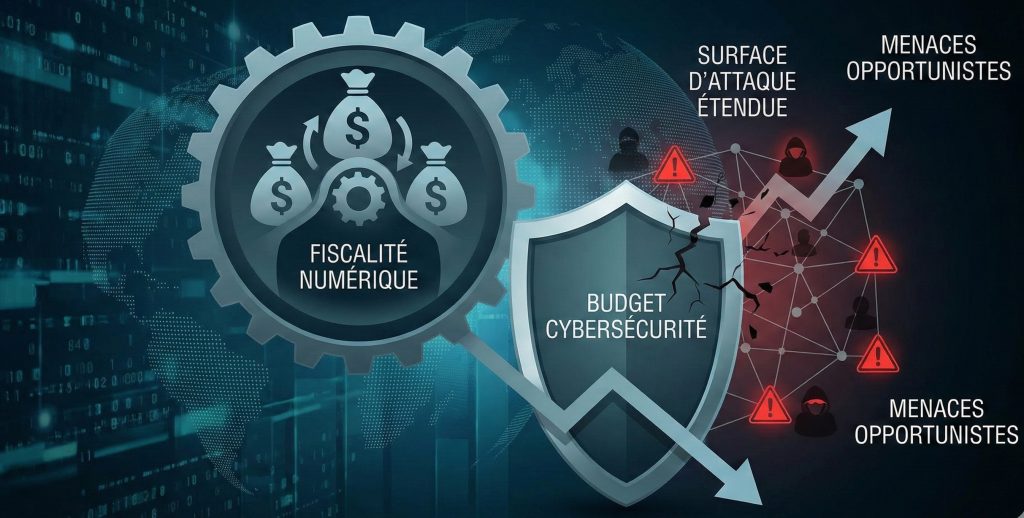

L’augmentation de la pression fiscale sur le numérique et les entreprises technologiques ne constitue pas uniquement un enjeu financier ; elle représente un vecteur de risque cyber systémique. L’analyse des corrélations entre contraintes budgétaires et incidents de sécurité révèle trois mécanismes critiques :

- Arbitrages Opérationnels Dangeureux : La contraction des marges force des coupes dans les OpEx (dépenses d’exploitation), touchant prioritairement la formation, la maintenance préventive et le renouvellement des licences de sécurité, créant une dette de sécurité invisible.

- Expansion de la Surface d’Attaque : La recherche d’économies favorise le Shadow IT et le maintien en condition opérationnelle de systèmes obsolètes (End-of-Life), offrant des vulnérabilités triviales aux attaquants.

- Opportunisme Adversaire : Les groupes cybercriminels adaptent leurs campagnes d’ingénierie sociale (phishing fiscal) et ciblent spécifiquement les secteurs affaiblis économiquement.

Recommandation stratégique : Les RSSI doivent intégrer les indicateurs macro-économiques et fiscaux dans leur modélisation des menaces pour anticiper les périodes de vulnérabilité accrue.

Introduction

Dans mon analyse conventionnelle des menaces (Threat Intelligence), je porte l’attention majoritairement sur les évolutions techniques des groupes APT, les nouvelles CVE ou les tensions géopolitiques.

Cependant, un facteur exogène puissant modifie silencieusement la posture de défense des organisations : la politique fiscale.

Lorsqu’un gouvernement décide d’une hausse des taxes sur le numérique ou les services IT, il déclenche une réaction en chaîne économique qui finit inévitablement par impacter la couche logique et physique du système d’information. Cet article explore comment les décisions budgétaires macro-économiques se traduisent en micro-failles exploitables au cœur des réseaux d’entreprise.

1. La Mécanique des Arbitrages Budgétaires : La Genèse de la Dette Invisible

L’impact initial d’une nouvelle taxe sectorielle est mécanique : elle érode la marge opérationnelle. Face à cette pression, les Comités Exécutifs cherchent à préserver la rentabilité par la réduction des coûts. La cybersécurité, souvent perçue à tort comme un centre de coûts pur (contrairement aux centres de profit), devient une variable d’ajustement privilégiée.

Cette rationalisation ne prend que rarement la forme d’une suppression brutale de postes au sein du SOC. Elle est plus insidieuse et génère ce que l’on nomme une « dette de sécurité invisible » :

- Le gel des projets de transformation : La migration vers des architectures Zero Trust ou le déploiement de solutions EDR/XDR sur des périmètres secondaires est reportée au prochain exercice fiscal.

- La réduction du « Run » : Les contrats de support Premium avec les éditeurs de sécurité sont rétrogradés en contrats Standard, allongeant les SLA (Service Level Agreements) de réponse en cas d’incident.

- L’impasse sur l’humain : Les budgets de formation continue et les exercices de crise (Red Teaming / Tabletop exercises) sont souvent les premiers sacrifiés, entraînant une obsolescence rapide des compétences face à des attaquants qui, eux, ne cessent de se professionnaliser.

2. Dilatation de la Surface d’Attaque et Shadow IT

La contrainte budgétaire induite par la fiscalité a une conséquence directe sur l’architecture du système d’information : elle dilate la surface d’attaque tout en réduisant la visibilité des équipes de défense.

Le retour en force du Shadow IT

Lorsque les directions métiers (Marketing, RH, Finance) subissent des coupes budgétaires ou voient les coûts de refacturation interne de la DSI augmenter, elles cherchent des alternatives. Cela se traduit par l’adoption massive de solutions SaaS « low-cost » ou gratuites, souscrites sans validation de la sécurité. Ces données, hébergées hors du périmètre de contrôle du SOC et souvent sans MFA (Authentification Multi-Facteurs) robuste, constituent des portes dérobées idéales pour l’exfiltration de données.

Le piège de l’obsolescence (Legacy)

Dans un climat d’austérité, la durée de vie du matériel et des logiciels est artificiellement prolongée. Des serveurs ou des OS en fin de support (End-of-Life), qui ne reçoivent plus de correctifs de sécurité, sont maintenus en production. Cette persistance du « Legacy » offre aux attaquants un parc de vulnérabilités connues (N-day) stables, ne nécessitant même pas le développement d’exploits complexes ou coûteux (Zero-day).

3. L’Adaptation Opportuniste de la Menace (Threat Landscape)

La menace n’est pas statique ; elle est dynamique et réagit aux signaux faibles de l’économie. Les acteurs malveillants exploitent la fiscalité selon deux axes majeurs : l’ingénierie sociale et le ciblage sectoriel.

Weaponisation de la confusion fiscale

Chaque réforme fiscale s’accompagne d’une période de flou administratif et d’urgence déclarative. Les groupes cybercriminels synchronisent leurs campagnes de Phishing et de BEC (Business Email Compromise) avec le calendrier fiscal. En usurpant l’identité des autorités fiscales ou des plateformes de gestion comptable, ils diffusent des malwares (stealers, ransomwares) dissimulés dans de prétendus « formulaires de régularisation » ou « avis d’imposition rectificatifs ». Le taux de clic sur ces leurres est statistiquement plus élevé en période de tension fiscale, le stress des collaborateurs réduisant leur vigilance cognitive.

Le ciblage des « maillons faibles »

Les groupes de Ransomware opèrent une reconnaissance financière de leurs cibles. Une hausse de taxes affectant spécifiquement un secteur (ex: taxe sur les services numériques, taxe carbone sur l’industrie) signale aux attaquants que les entreprises de ce secteur sont probablement en phase de restructuration ou de gel budgétaire. Elles deviennent des cibles prioritaires, car leur capacité de détection et de réponse est présumée affaiblie.

4. Études de Cas et Parallèles Internationaux

L’observation de marchés étrangers ayant subi des chocs fiscaux ou réglementaires permet de corroborer cette analyse.

- Royaume-Uni (Post-Brexit/Taxation) : Des analyses post-2020 ont montré une corrélation entre les ajustements fiscaux complexes et la vulnérabilité des PME. Cherchant à préserver leur trésorerie face aux nouvelles charges, de nombreuses structures ont négligé la maintenance de leurs sauvegardes immuables, augmentant drastiquement l’impact des attaques par rançongiciel.

- Brésil (Protectionnisme Fiscal) : Le Brésil applique des taxes d’importation très élevées sur les technologies matérielles et logicielles. En conséquence, le parc informatique national présente un taux élevé d’obsolescence et un recours fréquent aux logiciels piratés (et donc non mis à jour) pour contourner les coûts. Cela crée un écosystème où les vulnérabilités vieilles de plusieurs années continuent d’être vecteurs d’infection massive.

- Inde (Fiscalité et Outsourcing) : La taxation des services numériques a, par effet de bord, poussé certaines entreprises à externaliser agressivement leur développement vers des tiers moins disants. Cette pression sur les coûts des fournisseurs a entraîné une baisse des standards de sécurité chez les sous-traitants, multipliant les attaques par la chaîne d’approvisionnement (Supply Chain Attacks).

Conclusion

La fiscalité ne doit plus être considérée comme une simple variable externe par les responsables de la sécurité des systèmes d’information. Elle est un indicateur avancé du risque. Une hausse des taxes sur le numérique agit comme un facteur d’érosion de la cyber-résilience : elle force des arbitrages budgétaires périlleux, favorise l’émergence de zones d’ombre (Shadow IT) et fournit aux attaquants des contextes propices à l’exploitation.

Pour le CISO moderne, défendre son budget en période d’inflation fiscale ne relève pas de la politique interne, mais de la défense active de l’entreprise.

Enjoy !

Sources et Références documentaires

- Analyses Économiques et Budgétaires :

- Rapports sur l’impact des politiques fiscales sur l’investissement IT (ex: Gartner IT Spending Forecasts, analyses Forrester sur les arbitrages OpEx/CapEx).

- Études sur le coût du cycle de vie des technologies en environnement inflationniste.

- Rapports de Threat Intelligence (CTI) :

- Unit 42 / Mandiant / CrowdStrike : Rapports annuels mentionnant la saisonnalité des campagnes de phishing liées aux thématiques fiscales et administratives.

- Verizon DBIR (Data Breach Investigations Report) : Données sur l’exploitation des vulnérabilités N-day et l’impact des systèmes non patchés (Legacy).

- Études de Cas Régionales :

- Royaume-Uni : Rapports du NCSC (National Cyber Security Centre) sur la résilience des PME face aux ransomwares dans des contextes économiques contraints.

- Brésil/LatAm : Analyses de Kaspersky et ESET sur la prévalence des logiciels piratés et des OS obsolètes en Amérique Latine due aux barrières économiques.

- Inde/APAC : Études sur les risques de Supply Chain liés à l’outsourcing (ex: rapports Cyber Threat Alliance).

- Littérature académique et institutionnelle :

- Publications de l’OCDE sur l’économie numérique et la sécurité.

- Analyses sur le comportement du « Shadow IT » en période de restrictions budgétaires (Whitepapers CSA – Cloud Security Alliance).