Résumé Exécutif

Dans une initiative coordonnée internationale, l’ASD, la CISA, le FBI et leurs partenaires ont publié le guide « Bulletproof Defense ». Ce document ne se contente pas d’alerter, il fournit une méthodologie technique pour démanteler l’avantage tactique des hébergeurs « Bullet Proof Hosting » (BPH). Ces acteurs ne sont pas de simples hébergeurs laxistes ; ils sont des architectes de la cybercriminalité, fournissant des infrastructures résilientes aux demandes légales. Le guide préconise une transition d’une défense réactive (blocage d’IP individuelles) vers une défense volumétrique proactive (blocage de Systèmes Autonomes entiers) et détaille les matrices de décision pour évaluer les risques de faux positifs [1].

L’Écosystème BPH

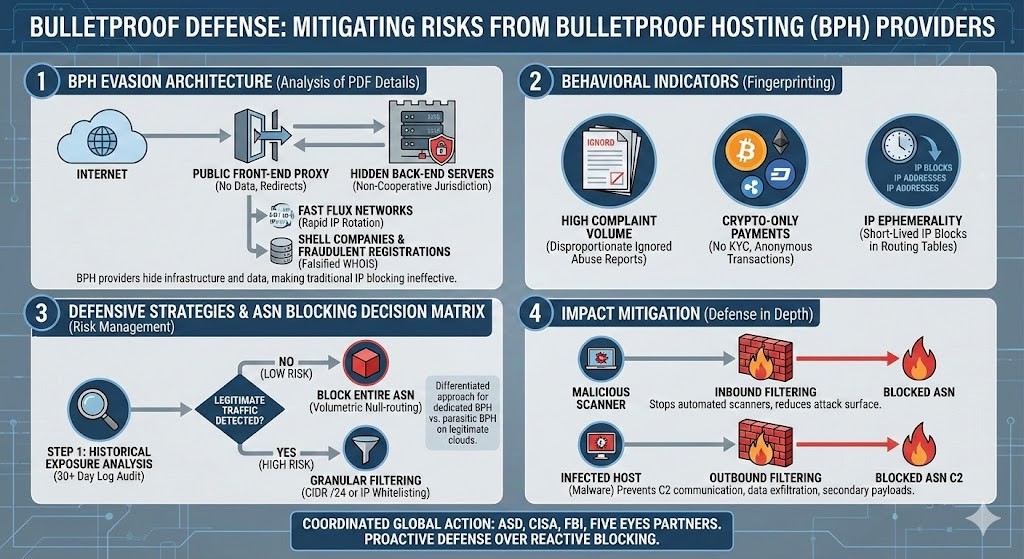

Architecture Technique de l’Évasion Le rapport détaille comment les BPH structurent leurs réseaux pour garantir la résilience :

- Cloisonnement des Tâches : Les BPH séparent physiquement les serveurs d’hébergement de contenu (souvent situés dans des juridictions avec des lois cybernétiques faibles) des serveurs de gestion et de paiement.

- Réseaux Fast Flux : Ils utilisent des réseaux de bots ou des machines compromises pour faire tourner rapidement les adresses IP associées à un nom de domaine malveillant. Une seule campagne de phishing peut résoudre vers des centaines d’IP différentes en quelques minutes, rendant le blocage IP par IP inefficace [2].

- Utilisation Abusive du BGP : Les BPH manipulent le protocole BGP pour annoncer des préfixes IP volés ou loués temporairement, disparaissant avant que les registres régionaux (RIR) ne puissent agir.

Indicateurs Comportementaux (Fingerprinting) Pour identifier un BPH sans se fier uniquement aux listes de menaces, il faut surveiller ces caractéristiques :

- Volume de Plaintes : Un ratio disproportionné de plaintes pour abus (« abuse reports ») ignorées par rapport au nombre total d’IP hébergées.

- Moyens de Paiement : L’acceptation exclusive de cryptomonnaies ou de devises numériques non régulées, sans option de paiement par carte bancaire (qui requiert un KYC).

- Éphémérité des IP : Des blocs d’IP qui apparaissent et disparaissent des tables de routage mondial sur des cycles très courts (quelques jours ou semaines) [3].

Stratégies de Défense Avancées et Gestion des Risques

1. Le Blocage au Niveau du Système Autonome (ASN) C’est la recommandation centrale et la plus agressive. Plutôt que de chasser des milliers d’IP, les défenseurs doivent bloquer l’ASN entier (le numéro d’identification du réseau du fournisseur).

- Méthodologie d’Évaluation : Avant de bloquer l’ASN X, le défenseur doit consulter ses journaux (SIEM) sur 30 à 90 jours. Si aucune communication légitime n’a eu lieu avec cet ASN, le risque de blocage est jugé faible.

- Traitement des Faux Positifs : Si l’ASN héberge à la fois des services malveillants et légitimes (cas des BPH qui revendent de l’espace sur des clouds connus), le blocage total est impossible. Il faut alors revenir au filtrage par sous-réseaux (CIDR /24) [2].

2. Défense en Profondeur : Inbound vs Outbound

- Trafic Entrant (Inbound) : Le blocage préventif des ASN BPH réduit la surface d’attaque en stoppant net les scanners automatisés qui cherchent des failles non patchées. Cela réduit le bruit dans les logs de sécurité, permettant aux analystes de se concentrer sur des menaces plus subtiles.

- Trafic Sortant (Outbound) : C’est la mesure critique pour limiter l’impact d’une infection réussie. Si un malware tente de contacter son serveur de commande (C2) hébergé sur un BPH bloqué, la communication échoue, empêchant le téléchargement de charges utiles secondaires (comme un rançongiciel) ou l’exfiltration de données [1].

3. Responsabilité des FAI et Transit

Le document appelle les fournisseurs de transit (Tier 1 et Tier 2) à cesser d’acheminer le trafic des BPH. Les FAI doivent implémenter des filtres BGP stricts (RPKI) pour empêcher les BPH de détourner des routes ou d’annoncer des espaces IP qu’ils ne possèdent pas légitimement [3].

Enjoy !

Sources

- (1) Cyber.gov.au (ASD): https://www.cyber.gov.au/about-us/view-all-content/news/new-guidance-for-mitigating-risks-from-bulletproof-hosting-providers

- (2) CISA: https://www.cisa.gov/resources-tools/resources/bulletproof-defense-mitigating-risks-bulletproof-hosting-providers

- (3) National Security Agency (NSA): https://www.nsa.gov/Press-Room/Press-Releases-Statements/Press-Release-View/Article/4336940/nsa-joins-cisa-and-others-to-release-guidance-on-mitigating-malicious-activity/